На виртуальной машине запущен zabbix по стандартным настройкам, ничего не обычного. Платформа имеет встроенный syslog сервер для приема информации, который можно использовать для анализа трафика.

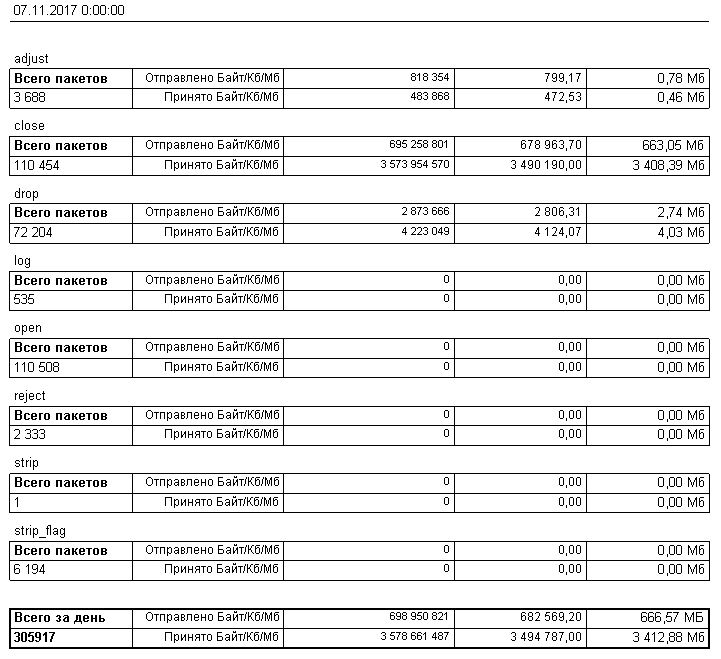

Настраиваем его на прием лога от DFL-210. На внешний адрес было произведено большое количество запросов на сканирование портов. Получив статистику в виде отчета видим что 5 ноября 2017 года принято было 15,3 Гб, из которых лишь 4,8 Гб были полезной информацией. Атака шла примерно с 32 тыс IP адресов.

Понятно, что они из разных стран, от зараженных компьютеров, может от генератора пакетов. Логирование содержимого самих пакетов я не проводил, просто снял статистику.

Видим что 55% пакетов паразитные, по объему – почти 70%. Внутренняя сеть при таких атаках конечно не совсем живая, пинги доходят до 3 сек. Работа в интернете тяжела при скачивании файлов. Страницы открываются медленно.

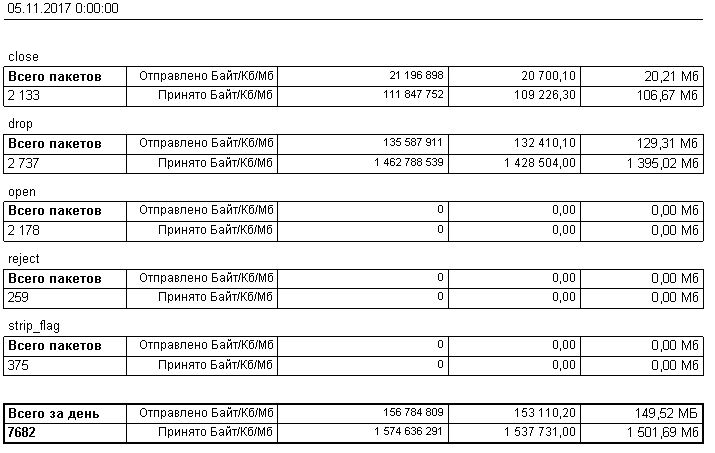

7 ноября ситуация уже вошла в норму. Правда сканирование портов немного изменилось – с одного адреса проходило дважды сканирование одного порта.

Паразитный трафик составил всего 0,11%, но по количеству пакетов еще довольно существенен 23 %, что конечно осложняет работу в интернете, но уже терпимо.

На работу сайта и почты никакого влияния данная атака не оказала – вообще!. Сбоев оборудования не произошло, разве что обновления закачивались долго.

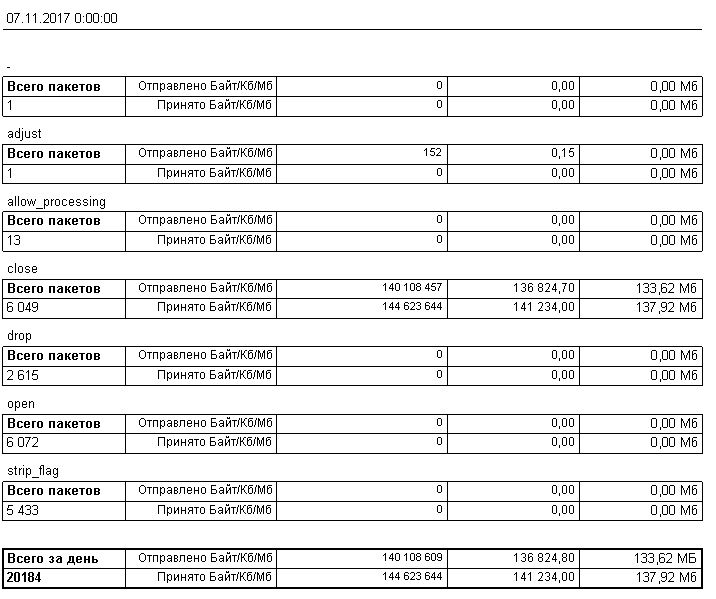

Статистика по внутренним адресам такая:

за 5 ноября все совсем плохо – 7% нормального трафика при 93% потерях

7 ноября – намного лучше.

Для пояснения статусов :

close – пакеты, которые прошли с нормальным источником и назначением и успешно отправились и принялись.

drop – пакеты, которые блокировал DFL-210.

Пример строк атаки, приходящих на DFL

<188> FW: RULE: prio=3 id=06000051 rev=1 event=ruleset_drop_packet action=drop rule=Default_Rule recvif=PROVAIDER srcip=177.136.186.31 destip=MYEXTERNALIP ipproto=TCP ipdatalen=24 srcport=44891 destport=23 tcphdrlen=24 syn=1 <188> FW: RULE: prio=3 id=06000051 rev=1 event=ruleset_drop_packet action=drop rule=Default_Rule recvif=PROVAIDER srcip=185.188.207.28 destip=MYEXTERNALIP ipproto=TCP ipdatalen=20 srcport=55570 destport=23 syn=1